Vad är SIEM

Säkerhetsinformation och händelsehantering (SIEM) är en uppsättning verktyg och tjänster som erbjuds en helhetssyn på en organisations informationssäkerhet.

SIEM-verktyg ger:

- Synlighet i realtid över en organisations informationssäkerhetssystem.

- Händelselogg hantering som konsoliderar data från många källor.

- En korrelation av händelser samlade från olika loggar eller säkerhetskällor, med if-then-regler som lägger till intelligens till rådata.

- Automatiska säkerhetshändelsemeddelanden . De flesta SIEM-system tillhandahåller instrumentpaneler för säkerhetsfrågor och andra metoder för direktavisering.

SIEM fungerar genom att kombinera två tekniker: a) Säkerhetsinformation (SIM), som samlar in data från loggfiler för analys. och rapporter om säkerhetshot och händelser, och b) säkerhetshändelsehantering (SEM), som utför systemövervakning i realtid, meddelar nätverksadministratörer om viktiga frågor och upprättar korrelationer mellan säkerhetshändelser.

Säkerhetsinformationen och process för händelsehantering kan delas upp på följande sätt:

- Datainsamling – Alla källor för nätverkssäkerhetsinformation, t.ex. servrar, operativsystem, brandväggar, antivirusprogram och system för förebyggande av intrång är konfigurerade för att mata händelser data till ett SIEM-verktyg. De flesta moderna SIEM-verktyg använder agenter för att samla in händelseloggar från företagssystem som sedan bearbetas, filtreras och skickas till SIEM. Vissa SIEM tillåter agentlös datainsamling. Till exempel erbjuder Splunk agentlös datainsamling i Windows med WMI.

- Politik – En profil skapas av SIEM-administratören, som definierar beteendet hos företagssystem, både under normala förhållanden och under fördefinierade säkerhetsincidenter . SIEM erbjuder standardregler, varningar, rapporter och instrumentpaneler som kan anpassas och anpassas för att passa specifika säkerhetsbehov.

- Datakonsolidering och korrelation – SIEM-lösningar konsoliderar, analyserar och analyserar loggfiler. Händelser kategoriseras sedan baserat på rådata och tillämpar korrelationsregler som kombinerar enskilda datahändelser till meningsfulla säkerhetsfrågor.

- Meddelanden – Om en händelse eller uppsättning händelser utlöser en SIEM-regel meddelar systemet säkerhetspersonalen.

Verktyg för säkerhetsinformation och händelseshantering

Det finns ett antal säkerhetsinformation och händelsehanteringslösningar på marknaden. Arcsight ESM, IBM QRadar och Splunk är bland de mest populära.

ArcSight

ArcSight samlar in och analyserar loggdata från företagets säkerhetsteknik, operativsystem och applikationer. När ett skadligt hot upptäcks varnar systemet säkerhetspersonalen.

ArcSight kan också starta en automatisk reaktion för att stoppa den skadliga aktiviteten. En annan funktion är förmågan att integrera hotinformation från tredje part för mer exakt upptäckt av hot.

IBM QRadar

IBM QRadar samlar in loggdata från källor i ett företags informationssystem, inklusive nätverk enheter, operativsystem, applikationer och användaraktiviteter.

QRadar SIEM analyserar loggdata i realtid, vilket gör det möjligt för användare att snabbt identifiera och stoppa attacker. QRadar kan också samla in logghändelser och nätverksflödesdata från molnbaserade applikationer. Denna SIEM stöder också hotinformationsflöden.

Splunk

Splunk Enterprise Security ger hotövervakning i realtid, snabba undersökningar med visuella korrelationer och undersökningsanalyser för att spåra de dynamiska aktiviteter som är förknippade med avancerad säkerhet hot.

Splunk SIEM finns som lokalt installerad programvara eller som en molntjänst. Den stöder integrering av hotinformation från tredjepartsappar.

SIEM- och PCI DSS-efterlevnad

SIEM-verktyg kan hjälpa en organisation att bli PCI DSS-kompatibel. Denna säkerhetsstandard försäkrar företagets kunder om att deras kredit- och betalningsdata kommer att vara säkra från stöld eller missbruk.

En SIEM kan uppfylla följande PCI DSS-krav:

- Obehörig nätverksanslutningsdetektering – PCI DSS-kompatibla organisationer behöver ett system som upptäcker alla obehöriga nätverksanslutningar till / från en organisations IT-tillgångar. En SIEM-lösning kan användas som ett sådant system.

- Söka efter osäkra protokoll – En SIEM kan dokumentera och motivera användningen av organisationens tillåtna tjänster, protokoll och portar samt implementerade dokumentsäkerhetsfunktioner för osäkra protokoll.

- Inspektera trafikflöden över DMZ – PCI-kompatibla organisationer behöver implementera en DMZ som hanterar anslutningar mellan opålitliga nätverk (t.ex. internet) och en webbserver. Dessutom måste inkommande internettrafik till IP-adresser inom DMZ begränsas medan utgående trafik som handlar om kortinnehavarens uppgifter måste utvärderas.

SIEM-lösningar kan uppfylla dessa krav genom att inspektera trafik som strömmar över DMZ till och från interna system och genom att rapportera om säkerhetsfrågor.

Se hur Imperva Web Application Firewall kan hjälpa dig med SIEM-integration.

SIEM-integration med Imperva säkerhetslösningar

Imperva tillhandahåller nyckelfärdig integration med ledande SIEM-lösningar , inklusive ArcSight och Splunk.

Detta gör att våra kunder enkelt kan integrera säkerhetsdata som tillhandahålls av våra produkter i deras SIEM-plattform efter eget val, där det lätt kan nås och ses i ett bredare sammanhang.

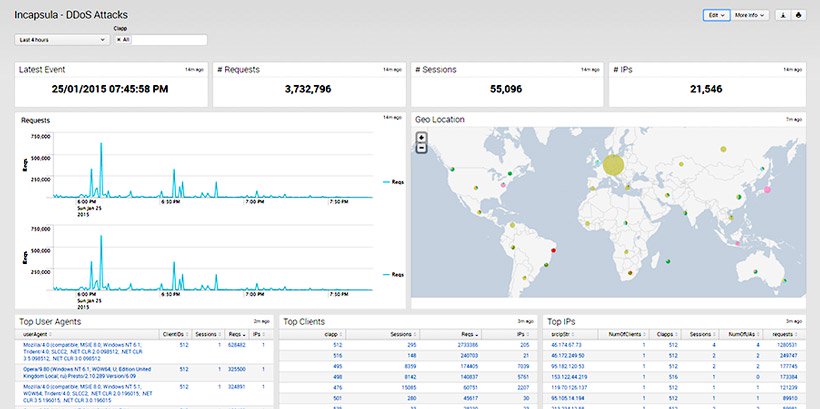

Imperva integrerat med Splunk.

Imperva SIEM-integration är skräddarsydd gjord för att tillgodose din applikations säkerhetsbehov, så att du kan skära igenom bullret och prioritera högriskhot. Samtidigt får du handlingsbara insikter.

Specifika funktioner i våra integrationspaket inkluderar anpassningsbara regler för korrelering av säkerhetshändelser, alternativ för platsspecifik hotanalys, en fördefinierad optimerad instrumentpanel och mer.

Ytterligare information om Imperva Cloud SIEM-integration finns här.

Imperva SIEM-integrationsinformation finns här.