Co to jest SIEM

Zarządzanie informacjami o bezpieczeństwie i zdarzeniami (SIEM) to zestaw narzędzi i usług oferujących całościowe spojrzenie na bezpieczeństwo informacji w organizacji.

Narzędzia SIEM zapewniają:

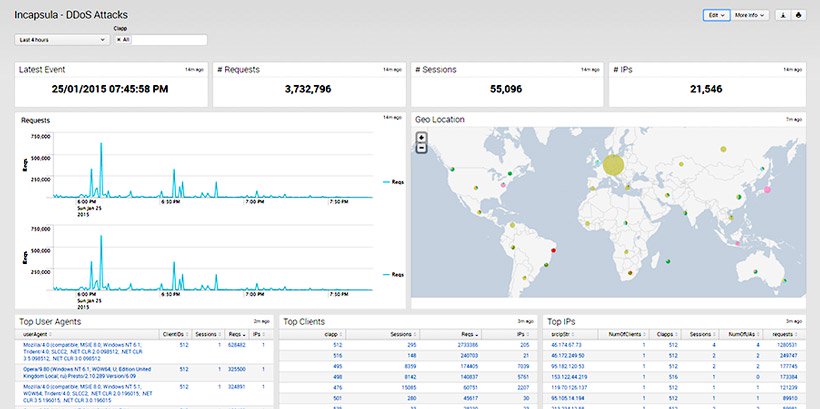

- Wgląd w czasie rzeczywistym w systemach bezpieczeństwa informacji w organizacji.

- Dziennik zdarzeń zarządzanie, które konsoliduje dane z wielu źródeł.

- Korelacja zdarzeń zebranych z różnych dzienników lub źródeł bezpieczeństwa przy użyciu reguł „jeśli-to”, które dodają inteligencję do surowych danych.

- Automatyczne powiadomienia o zdarzeniach bezpieczeństwa . Większość systemów SIEM zapewnia pulpity nawigacyjne dla problemów bezpieczeństwa i inne metody bezpośredniego powiadamiania.

SIEM działa poprzez połączenie dwóch technologii: a) Zarządzanie informacjami o bezpieczeństwie (SIM), które zbiera dane z plików dziennika do analizy oraz raporty o zagrożeniach i zdarzeniach bezpieczeństwa oraz b) zarządzanie zdarzeniami bezpieczeństwa (SEM), które prowadzi monitorowanie systemu w czasie rzeczywistym, powiadamia administratorów sieci o ważnych kwestiach i ustala korelacje między zdarzeniami bezpieczeństwa.

Informacje o bezpieczeństwie i proces zarządzania zdarzeniami można podzielić w następujący sposób:

- Zbieranie danych – wszystkie źródła informacji o bezpieczeństwie sieci, np. serwery, systemy operacyjne, zapory ogniowe, oprogramowanie antywirusowe i systemy zapobiegania włamaniom są skonfigurowane tak, aby zasilały zdarzenia Większość nowoczesnych narzędzi SIEM wykorzystuje agentów do zbierania dzienników zdarzeń z systemów przedsiębiorstwa, które są następnie przetwarzane, filtrowane i wysyłane do SIEM. Niektóre SIEM umożliwiają gromadzenie danych bez agentów. Na przykład Splunk oferuje bezagentowe gromadzenie danych w systemie Windows za pomocą WMI.

- Zasady – profil jest tworzony przez administratora SIEM, który definiuje zachowanie systemów przedsiębiorstwa, zarówno w normalnych warunkach, jak i podczas wcześniej zdefiniowanych incydentów bezpieczeństwa . SIEM zapewniają domyślne reguły, alerty, raporty i pulpity nawigacyjne, które można dostrajać i dostosowywać do określonych potrzeb w zakresie bezpieczeństwa.

- Konsolidacja i korelacja danych – rozwiązania SIEM konsolidują, analizują i analizują pliki dziennika. Zdarzenia są następnie kategoryzowane na podstawie surowych danych i stosują reguły korelacji, które łączą poszczególne zdarzenia danych w znaczące kwestie bezpieczeństwa.

- Powiadomienia – jeśli zdarzenie lub zestaw zdarzeń wyzwala regułę SIEM, system powiadamia personel ochrony.

Informacje o bezpieczeństwie i narzędzia do zarządzania zdarzeniami

Na rynku dostępnych jest wiele rozwiązań do zarządzania informacjami i zdarzeniami dotyczącymi bezpieczeństwa. Arcsight ESM, IBM QRadar i Splunk należą do najpopularniejszych.

ArcSight

ArcSight zbiera i analizuje dane z dzienników z technologii bezpieczeństwa przedsiębiorstwa, systemów operacyjnych i aplikacji. Po wykryciu złośliwego zagrożenia system powiadamia personel ochrony.

ArcSight może również rozpocząć automatyczną reakcję, aby zatrzymać złośliwą aktywność. Inną funkcją jest możliwość integracji źródeł danych o zagrożeniach innych firm w celu dokładniejszego wykrywania zagrożeń.

IBM QRadar

IBM QRadar zbiera dane dziennika ze źródeł w systemie informacyjnym przedsiębiorstwa, w tym z sieci urządzenia, systemy operacyjne, aplikacje i działania użytkowników.

QRadar SIEM analizuje dane dziennika w czasie rzeczywistym, umożliwiając użytkownikom szybką identyfikację i powstrzymanie ataków. QRadar może również gromadzić zdarzenia z dziennika i dane dotyczące przepływu sieci z aplikacji chmurowych. Ten SIEM obsługuje również źródła informacji o zagrożeniach.

Splunk

Splunk Enterprise Security zapewnia monitorowanie zagrożeń w czasie rzeczywistym, szybkie badania z wykorzystaniem korelacji wizualnych i analizę śledczą w celu śledzenia dynamicznych działań związanych z zaawansowanymi zabezpieczeniami zagrożeń.

Splunk SIEM jest dostępny jako oprogramowanie instalowane lokalnie lub jako usługa w chmurze. Obsługuje integrację źródeł informacji o zagrożeniach z aplikacji innych firm.

Zgodność z SIEM i PCI DSS

Narzędzia SIEM mogą pomóc organizacji w uzyskaniu zgodności z PCI DSS. Ten standard bezpieczeństwa zapewnia klientom firmy, że ich dane karty kredytowej i płatności pozostaną zabezpieczone przed kradzieżą lub niewłaściwym użyciem.

SIEM może spełnić następujące wymagania PCI DSS:

- Nieautoryzowane wykrywanie połączeń sieciowych – organizacje zgodne z PCI DSS potrzebują systemu, który wykrywa wszystkie nieautoryzowane połączenia sieciowe do / z zasobów IT organizacji. Rozwiązanie SIEM może być używane jako taki system.

- Wyszukiwanie niezabezpieczonych protokołów – SIEM jest w stanie udokumentować i uzasadnić użycie dozwolonych usług, protokołów i portów organizacji, a także zaimplementowane funkcje bezpieczeństwa dokumentów pod kątem niezabezpieczonych protokołów.

- Sprawdź przepływ ruchu w strefie DMZ – organizacje zgodne ze standardem PCI muszą wdrożyć strefę DMZ, która zarządza połączeniami między niezaufanymi sieciami (np. Internetem) a serwerem WWW. Ponadto należy ograniczyć ruch przychodzący do adresów IP w strefie DMZ, podczas gdy ruch wychodzący dotyczący danych posiadacza karty musi zostać oceniony.

Rozwiązania SIEM mogą spełnić te wymagania dzięki inspekcji ruchu przepływającego przez strefę DMZ do i z systemów wewnętrznych oraz poprzez zgłaszanie problemów dotyczących bezpieczeństwa.

Zobacz, jak Imperva Web Application Firewall może pomóc Ci w integracji SIEM.

Integracja SIEM z rozwiązaniami bezpieczeństwa Imperva

Imperva zapewnia integrację pod klucz z wiodącymi rozwiązaniami SIEM , w tym ArcSight i Splunk.

Umożliwia to naszym klientom łatwą integrację danych bezpieczeństwa dostarczanych przez nasze produkty z wybraną platformą SIEM, gdzie można uzyskać do nich łatwy dostęp i przeglądać je w szerszym kontekście.

Imperva zintegrowany z Splunk.

Integracja Imperva SIEM jest dostosowana do potrzeb stworzone z myślą o potrzebach bezpieczeństwa Twojej aplikacji, pozwalając Ci przebić się przez szum i nadać priorytet zagrożeniom wysokiego ryzyka. Jednocześnie uzyskasz przydatne informacje.

Konkretne funkcje naszych pakietów integracyjnych obejmują konfigurowalne reguły korelacji zdarzeń bezpieczeństwa, opcje analizy zagrożeń specyficznych dla witryny, wstępnie zdefiniowany zoptymalizowany pulpit nawigacyjny i nie tylko.

Dodatkowe informacje na temat integracji Imperva cloud SIEM można znaleźć tutaj.

Informacje dotyczące integracji Imperva SIEM można znaleźć tutaj.