Was ist SIEM?

Sicherheitsinformations- und Ereignisverwaltung (SIEM) ist eine Reihe von Tools und Diensten Eine ganzheitliche Ansicht der Informationssicherheit eines Unternehmens.

SIEM-Tools bieten:

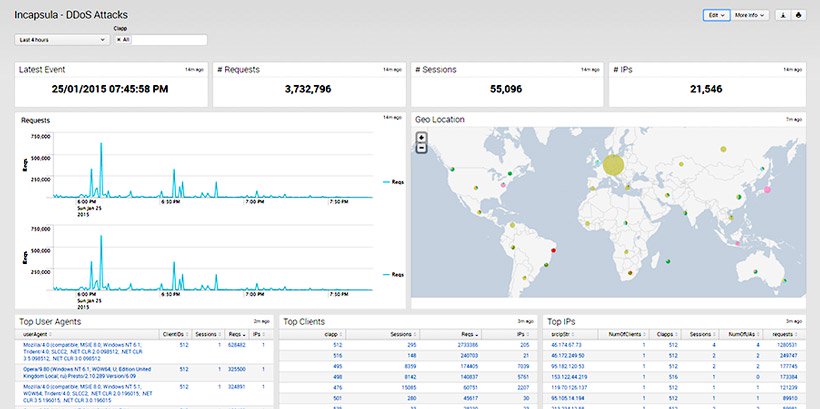

- Echtzeit-Transparenz über die Informationssicherheitssysteme eines Unternehmens.

- Ereignisprotokoll Verwaltung, die Daten aus zahlreichen Quellen konsolidiert.

- Eine Korrelation von Ereignissen, die aus verschiedenen Protokollen oder Sicherheitsquellen erfasst wurden, unter Verwendung von Wenn-Dann-Regeln, die Rohdaten Intelligenz verleihen.

- Automatische Benachrichtigungen über Sicherheitsereignisse . Die meisten SIEM-Systeme bieten Dashboards für Sicherheitsprobleme und andere Methoden der direkten Benachrichtigung.

SIEM kombiniert zwei Technologien: a) Sicherheitsinformationsmanagement (SIM), das Daten aus Protokolldateien zur Analyse sammelt und Berichte über Sicherheitsbedrohungen und -ereignisse und b) Sicherheitsereignismanagement (SEM), das eine Systemüberwachung in Echtzeit durchführt, Netzwerkadministratoren über wichtige Probleme informiert und Korrelationen zwischen Sicherheitsereignissen herstellt.

Die Sicherheitsinformationen und Der Ereignisverwaltungsprozess kann wie folgt unterteilt werden:

- Datenerfassung – Alle Quellen für Netzwerksicherheitsinformationen, z. B. Server, Betriebssysteme, Firewalls, Antivirensoftware und Intrusion Prevention-Systeme, sind so konfiguriert, dass sie Ereignisse speisen Daten in ein SIEM-Tool. Die meisten modernen SIEM-Tools verwenden Agenten, um Ereignisprotokolle von Unternehmenssystemen zu sammeln, die dann verarbeitet, gefiltert und an das SIEM gesendet werden. Einige SIEMs ermöglichen die Erfassung von Daten ohne Agenten. Splunk bietet beispielsweise die agentenlose Datenerfassung in Windows mithilfe von WMI an.

- Richtlinien – Der SIEM-Administrator erstellt ein Profil, das das Verhalten von Unternehmenssystemen sowohl unter normalen Bedingungen als auch bei vordefinierten Sicherheitsvorfällen definiert . SIEMs bieten Standardregeln, Warnungen, Berichte und Dashboards, die an bestimmte Sicherheitsanforderungen angepasst werden können.

- Datenkonsolidierung und -korrelation – SIEM-Lösungen konsolidieren, analysieren und analysieren Protokolldateien. Ereignisse werden dann basierend auf den Rohdaten kategorisiert und wenden Korrelationsregeln an, die einzelne Datenereignisse zu bedeutsamen Sicherheitsproblemen kombinieren.

- Benachrichtigungen – Wenn ein Ereignis oder eine Reihe von Ereignissen eine SIEM-Regel auslöst, benachrichtigt das System das Sicherheitspersonal.

Tools für Sicherheitsinformationen und Ereignisverwaltung

Auf dem Markt gibt es eine Reihe von Lösungen für Sicherheitsinformationen und Ereignisverwaltung. Arcsight ESM, IBM QRadar und Splunk gehören zu den beliebtesten.

ArcSight

ArcSight sammelt und analysiert Protokolldaten von Sicherheitstechnologien, Betriebssystemen und Anwendungen eines Unternehmens. Sobald eine böswillige Bedrohung erkannt wird, benachrichtigt das System das Sicherheitspersonal.

ArcSight kann auch eine automatische Reaktion starten, um die böswillige Aktivität zu stoppen. Eine weitere Funktion ist die Möglichkeit, Bedrohungsinformationen von Drittanbietern für eine genauere Erkennung von Bedrohungen zu integrieren.

IBM QRadar

IBM QRadar sammelt Protokolldaten aus Quellen im Informationssystem eines Unternehmens, einschließlich des Netzwerks Geräte, Betriebssysteme, Anwendungen und Benutzeraktivitäten.

Das QRadar SIEM analysiert Protokolldaten in Echtzeit, sodass Benutzer Angriffe schnell identifizieren und stoppen können. QRadar kann auch Protokollereignisse und Netzwerkflussdaten von Cloud-basierten Anwendungen erfassen. Dieses SIEM unterstützt auch Feeds mit Bedrohungsinformationen.

Splunk

Splunk Enterprise Security bietet Echtzeit-Bedrohungsüberwachung, schnelle Untersuchungen mithilfe visueller Korrelationen und Ermittlungsanalysen, um die mit der erweiterten Sicherheit verbundenen dynamischen Aktivitäten zu verfolgen Bedrohungen.

Das Splunk SIEM ist als lokal installierte Software oder als Cloud-Dienst verfügbar. Es unterstützt die Integration von Bedrohungsinformationen aus Apps von Drittanbietern.

SIEM- und PCI-DSS-Konformität

SIEM-Tools können einem Unternehmen dabei helfen, PCI-DSS-konform zu werden. Dieser Sicherheitsstandard versichert den Kunden eines Unternehmens, dass ihre Kreditkarten- und Zahlungsdaten vor Diebstahl oder Missbrauch geschützt bleiben.

Ein SIEM kann die folgenden PCI-DSS-Anforderungen erfüllen:

- Nicht autorisiert Erkennung von Netzwerkverbindungen – PCI DSS-kompatible Unternehmen benötigen ein System, das alle nicht autorisierten Netzwerkverbindungen zu / von den IT-Ressourcen eines Unternehmens erkennt. Als solches System kann eine SIEM-Lösung verwendet werden.

- Suchen nach unsicheren Protokollen – Ein SIEM kann die Verwendung der zulässigen Dienste, Protokolle und Ports eines Unternehmens dokumentieren und begründen sowie Sicherheitsfunktionen implementieren

- Überprüfen Sie den Verkehrsfluss in der DMZ – PCI-konforme Organisationen müssen eine DMZ implementieren, die Verbindungen zwischen nicht vertrauenswürdigen Netzwerken (z. B. dem Internet) und einem Webserver verwaltet. Darüber hinaus muss der eingehende Internetverkehr zu IPs innerhalb der DMZ begrenzt werden, während der ausgehende Verkehr mit Karteninhaberdaten ausgewertet werden muss.

SIEM-Lösungen können diese Anforderungen erfüllen, indem sie den Datenverkehr untersuchen, der über die DMZ zu und von internen Systemen fließt, und indem sie über Sicherheitsprobleme berichten.

Sehen Sie, wie Imperva Web Application Firewall Sie bei der SIEM-Integration unterstützen kann.

SIEM-Integration mit Imperva-Sicherheitslösungen

Imperva bietet eine schlüsselfertige Integration mit führenden SIEM-Lösungen Dies ermöglicht es unseren Kunden, die von unseren Produkten bereitgestellten Sicherheitsdaten einfach in die SIEM-Plattform ihrer Wahl zu integrieren, wo sie leicht zugänglich sind und in einem breiteren Kontext angezeigt werden können. p.

In Splunk integrierter Imperva.

Die Integration von Imperva SIEM ist maßgeschneidert. Es wurde entwickelt, um die Sicherheitsanforderungen Ihrer Anwendung zu erfüllen. So können Sie das Rauschen reduzieren und Bedrohungen mit hohem Risiko priorisieren. Gleichzeitig erhalten Sie umsetzbare Erkenntnisse.

Zu den spezifischen Funktionen unserer Integrationspakete gehören anpassbare Regeln für die Korrelation von Sicherheitsereignissen, Optionen für die standortspezifische Bedrohungsanalyse, ein vordefiniertes optimiertes Dashboard und vieles mehr.

Weitere Informationen zur SIEM-Integration der Imperva-Cloud finden Sie hier.

Informationen zur SIEM-Integration der Imperva finden Sie hier.