Quest-ce que SIEM

La gestion des informations et des événements de sécurité (SIEM) est un ensemble doutils et de services une vue holistique de la sécurité des informations dune organisation.

Les outils SIEM fournissent:

- Une visibilité en temps réel sur les systèmes de sécurité des informations dune organisation.

- Journal des événements gestion qui consolide les données provenant de nombreuses sources.

- Une corrélation des événements collectés à partir de différents journaux ou sources de sécurité, en utilisant des règles if-then qui ajoutent de lintelligence aux données brutes.

- Notifications automatiques dévénements de sécurité . La plupart des systèmes SIEM fournissent des tableaux de bord pour les problèmes de sécurité et dautres méthodes de notification directe.

SIEM fonctionne en combinant deux technologies: a) La gestion des informations de sécurité (SIM), qui collecte les données des fichiers journaux pour analyse et des rapports sur les menaces et les événements de sécurité, et b) la gestion des événements de sécurité (SEM), qui effectue une surveillance du système en temps réel, informe les administrateurs du réseau des problèmes importants et établit des corrélations entre les événements de sécurité.

Les informations de sécurité et le processus de gestion des événements peut être décomposé comme suit:

- Collecte de données – Toutes les sources dinformations sur la sécurité du réseau, par exemple, les serveurs, les systèmes dexploitation, les pare-feu, les logiciels antivirus et les systèmes de prévention des intrusions sont configurées pour alimenter lévénement La plupart des outils SIEM modernes utilisent des agents pour collecter les journaux dévénements des systèmes dentreprise, qui sont ensuite traités, filtrés et envoyés au SIEM. Certains SIEM permettent la collecte de données sans agent. Par exemple, Splunk propose la collecte de données sans agent dans Windows à laide de WMI.

- Stratégies – Un profil est créé par ladministrateur SIEM, qui définit le comportement des systèmes dentreprise, à la fois dans des conditions normales et lors dincidents de sécurité prédéfinis . Les SIEM fournissent des règles, des alertes, des rapports et des tableaux de bord par défaut qui peuvent être réglés et personnalisés pour répondre aux besoins de sécurité spécifiques.

- Consolidation et corrélation des données – Les solutions SIEM consolident, analysent et analysent les fichiers journaux. Les événements sont ensuite classés en fonction des données brutes et appliquent des règles de corrélation qui combinent des événements de données individuels en problèmes de sécurité significatifs.

- Notifications – Si un événement ou un ensemble dévénements déclenche une règle SIEM, le système en informe le personnel de sécurité.

Informations de sécurité et outils de gestion des événements

Il existe un certain nombre de solutions de gestion des informations et des événements de sécurité sur le marché. Arcsight ESM, IBM QRadar et Splunk sont parmi les plus populaires.

ArcSight

ArcSight collecte et analyse les données des journaux à partir des technologies de sécurité, des systèmes dexploitation et des applications dune entreprise. Une fois quune menace malveillante est détectée, le système alerte le personnel de sécurité.

ArcSight peut également lancer une réaction automatique pour arrêter lactivité malveillante. Une autre fonctionnalité est la possibilité dintégrer des flux dinformations tiers sur les menaces pour une détection plus précise des menaces.

IBM QRadar

IBM QRadar collecte des données de journal à partir de sources dans le système dinformation dune entreprise, y compris le réseau périphériques, systèmes dexploitation, applications et activités des utilisateurs.

Le QRadar SIEM analyse les données des journaux en temps réel, permettant aux utilisateurs didentifier et darrêter rapidement les attaques. QRadar peut également collecter des événements de journal et des données de flux réseau à partir dapplications basées sur le cloud. Ce SIEM prend également en charge les flux dinformations sur les menaces.

Splunk

Splunk Enterprise Security fournit une surveillance des menaces en temps réel, des enquêtes rapides à laide de corrélations visuelles et une analyse dinvestigation pour retracer les activités dynamiques associées à la sécurité avancée menaces.

Le Splunk SIEM est disponible en tant que logiciel installé localement ou en tant que service cloud. Il prend en charge lintégration des flux dinformations sur les menaces à partir dapplications tierces.

Conformité SIEM et PCI DSS

Les outils SIEM peuvent aider une organisation à se conformer à la norme PCI DSS. Cette norme de sécurité rassure les clients dune entreprise que leur carte de crédit et leurs données de paiement resteront à labri du vol ou de toute utilisation abusive.

Un SIEM peut répondre aux exigences PCI DSS suivantes:

- Non autorisé détection de connexion réseau – Les organisations conformes à la norme PCI DSS ont besoin dun système qui détecte toutes les connexions réseau non autorisées vers / depuis les actifs informatiques dune organisation. Une solution SIEM peut être utilisée comme un tel système.

- Recherche de protocoles non sécurisés – Un SIEM est capable de documenter et de justifier lutilisation des services, protocoles et ports autorisés dune organisation, ainsi que les fonctionnalités de sécurité des documents implémentées pour les protocoles non sécurisés.

- Inspectez les flux de trafic dans la zone démilitarisée – les organisations conformes à la norme PCI doivent implémenter une zone démilitarisée qui gère les connexions entre des réseaux non approuvés (par exemple, Internet) et un serveur Web. De plus, le trafic Internet entrant vers les adresses IP de la DMZ doit être limité, tandis que le trafic sortant traitant des détails du titulaire de carte doit être évalué.

Les solutions SIEM peuvent répondre à ces exigences en inspectant le trafic qui circule dans la zone démilitarisée vers et depuis les systèmes internes, et en signalant les problèmes de sécurité.

Découvrez comment Imperva Web Application Firewall peut vous aider avec lintégration SIEM.

Intégration SIEM avec les solutions de sécurité Imperva

Imperva fournit une intégration clé en main avec les principales solutions SIEM , y compris ArcSight et Splunk.

Cela permet à nos clients dintégrer facilement les données de sécurité fournies par nos produits dans leur plate-forme SIEM de choix, où elles peuvent être facilement accessibles et visualisées dans un contexte plus large.

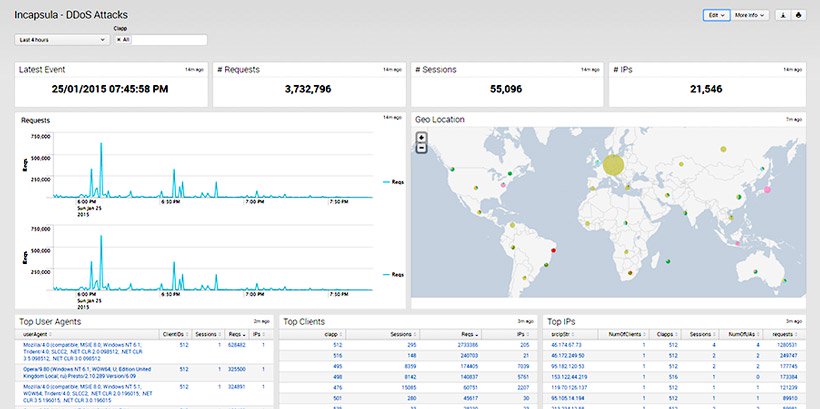

Imperva intégré à Splunk.

Lintégration dImperva SIEM est sur mesure- conçu pour répondre aux besoins de sécurité de votre application, vous permettant de réduire le bruit et de hiérarchiser les menaces à haut risque. En même temps, vous recevrez des informations exploitables.

Les fonctionnalités spécifiques de nos packages dintégration incluent des règles personnalisables pour la corrélation des événements de sécurité, des options danalyse des menaces spécifiques au site, un tableau de bord optimisé prédéfini, etc.

Des informations supplémentaires sur lintégration SIEM dImperva cloud peuvent être trouvées ici.

Des informations dintégration Imperva SIEM peuvent être trouvées ici.